È possibile personalizzare le password per categorie di utenti? Dove e come sono gestite in SAP le password?

Come controllare durante un audit questi aspetti?

SAP Password, dove risiedono?

Le password degli utenti risiedono nella tabella USR02 di SAP. Sono archiviate nel campo BCODE, PASSCODE e PWDSALTEDHASH in modo crittografato. Nel corso delle varie release di SAP l'algoritmo di crittografia delle password ha subito diversi aggiornamenti.

Nelle release più datate la password viene salvata nei campi BCODE e PASSCODE, nelle più recenti release nel campo PWDSALTEDHASH.

Mentre nel campo CODVN è possibile visualizzare la versione dell'algoritmo crittografico utilizzato da SAP. Il campo potrebbe contenere i seguenti valori:

- A Code version A (obsolete)

- B Code version B (MD5-based, 8 characters, uppercase, ASCII)

- C Code Version C (Not Implemented)

- D Code version D (MD5-based, 8 characters, uppercase, UTF-8)

- E Code version E (= corrected code version D)

- F Code version F (SHA1, 40 characters, case-sensitive, UTF-8)

- G Code version G = version F + version B (two hash values)

- H Code version H (generic hash method)

- I Code version I = code versions H + F + B (three hash values)

- X Password Deactivated

Nel profilo di istanza SAP (visibile tramite transazione RSPFPAR) è possibile, tramite il parametro login/password_hash_algorithm verificare quale sia l'algoritmo di hashing in uso.

NIST verso misure minime

Hai letto la pubblicazione del NIST sp800-63b? Il NIST (National Institute of Standards and Technology) è un'agenzia del governo degli Stati Uniti d'America che si occupa della gestione delle tecnologie.

Obbligare a cambiare periodicamente la password non è più considerato necessario.

- Obbligare il cambio password ha come conseguenza la ricerca di password semplici da ricordare. Obbliga gli utenti ha ricordarsi passowrd complicate e difficili da inserire

- La scadenza della password non viene suggerita. Viene richiesto il cambio password solo quando ci sono validi motivi di compromissione account

- Viene incoraggiato l'utilizzo dei password manager

SECPOL come è pensata da SAP

Il concetto di Security Policy è stato introdotto da SAP nella versione SAP NetWeaver 7 Enhancement Pack 3 (SAP_BASIS 7.03).

Questa funzione può essere utilizzata per:

- Gestire la struttura della password

- Le modifiche alla password

- Gestire eventuali criteri di logon per utenti specifici

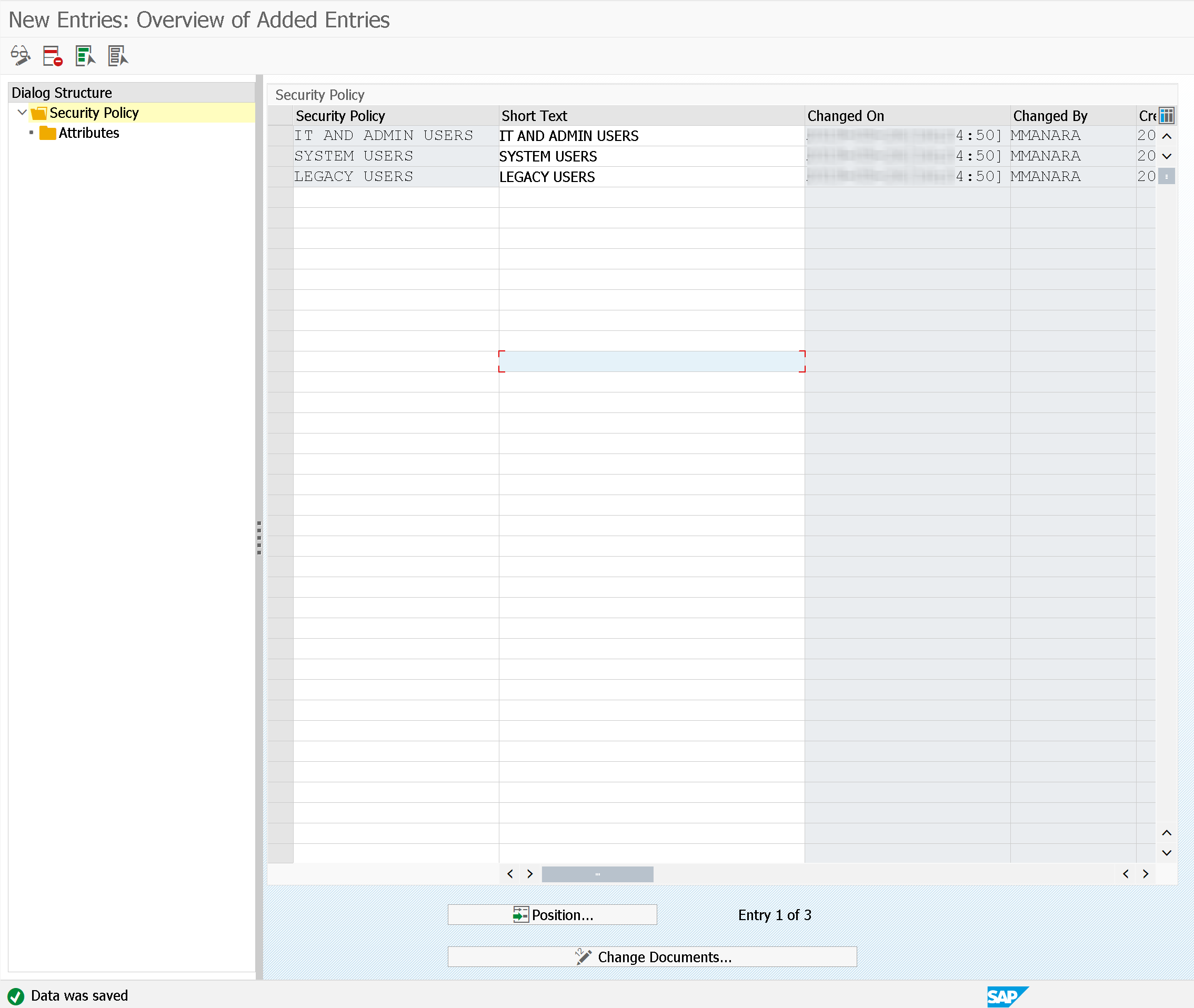

Tramite la transazione SECPOL Maintain Security Policies è possibile definire le security policy.

Le security policy rappresentano una sorta di "classificazioni" che permettono di creare eccezioni alle policy globali nel sistema.

Tramite i profili di istanza SAP che iniziano con login* (puoi vederli tramite la transazione RSPFPAR) è possibile definire come il sistema deve comportarsi quando viene creata e scelta una password da parte di un amministratore o utente.

In alcuni casi tuttavia è necessario avere delle politiche diverse a seconda dell'utente. Ad esempio, per gli amministratori di sistema la password deve essere almeno di 15 caratteri, mentre per gli utenti finali (quindi impostazione globale di 10 caratteri).

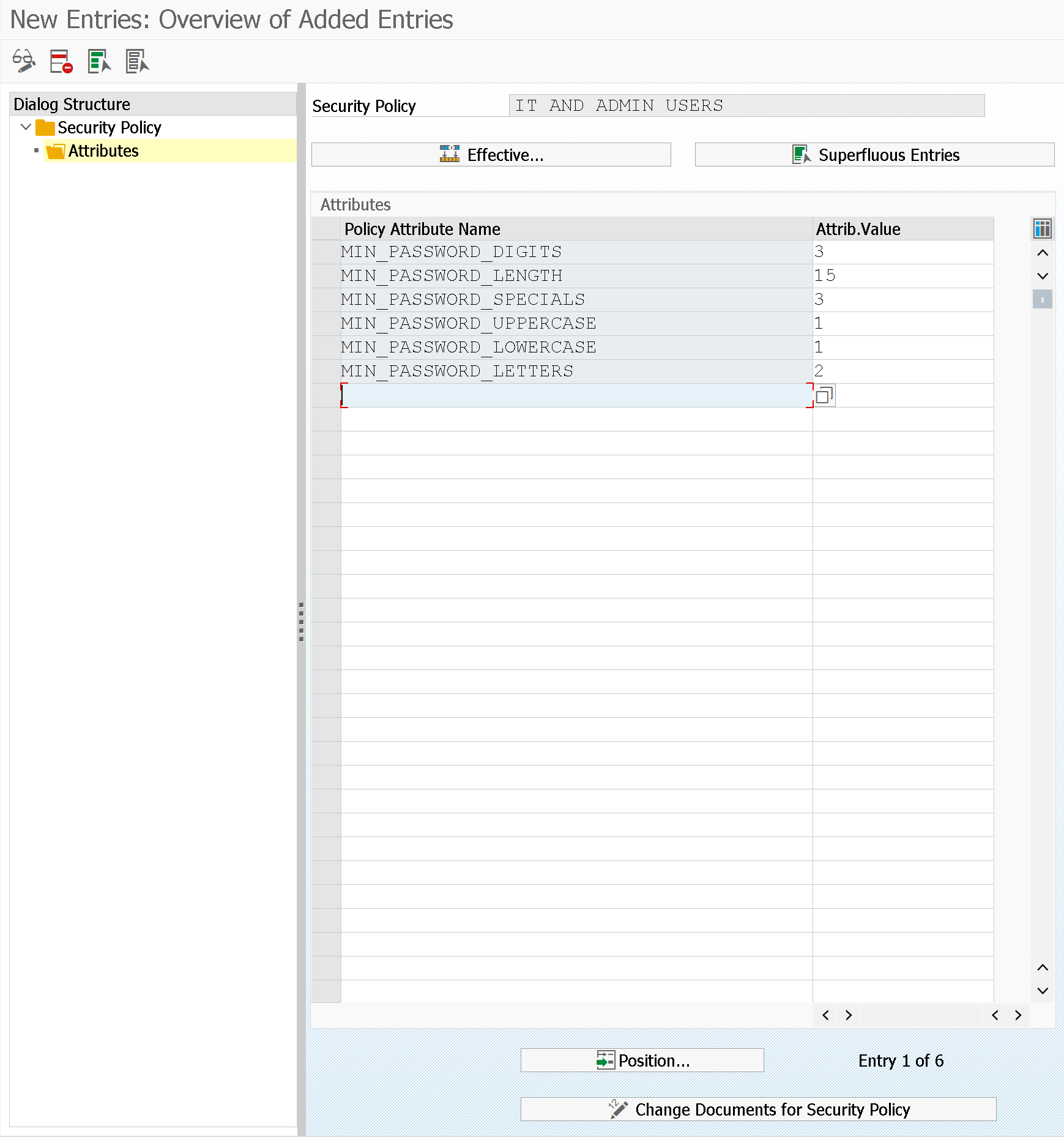

Una volta definita la classificazione, nella parte "Attributes" è possibile definire i criteri di complessità password definiti per quella security policy.

Viene inoltre fornita la possibilità di:

- Selezionare i record superflui, ovvero quei record che sono già contenuti nella password policy globale. Ad esempio se indico che la lunghezza delle password è di almeno 10 caratteri e nella security policy indico il medesimo valore, questa configurazione non ha senso.

- Effective.. viene mostrata l'attuale configurazione dei profili d'istanza relativi alle password in confronto con quelli della security policy selezionata

- Tutte le modifiche alle security policy sono tracciate tramite un apposito change document, vedi pulsante Change Documents for Security Policy (tramite transazione SECPOL_CHANGES)

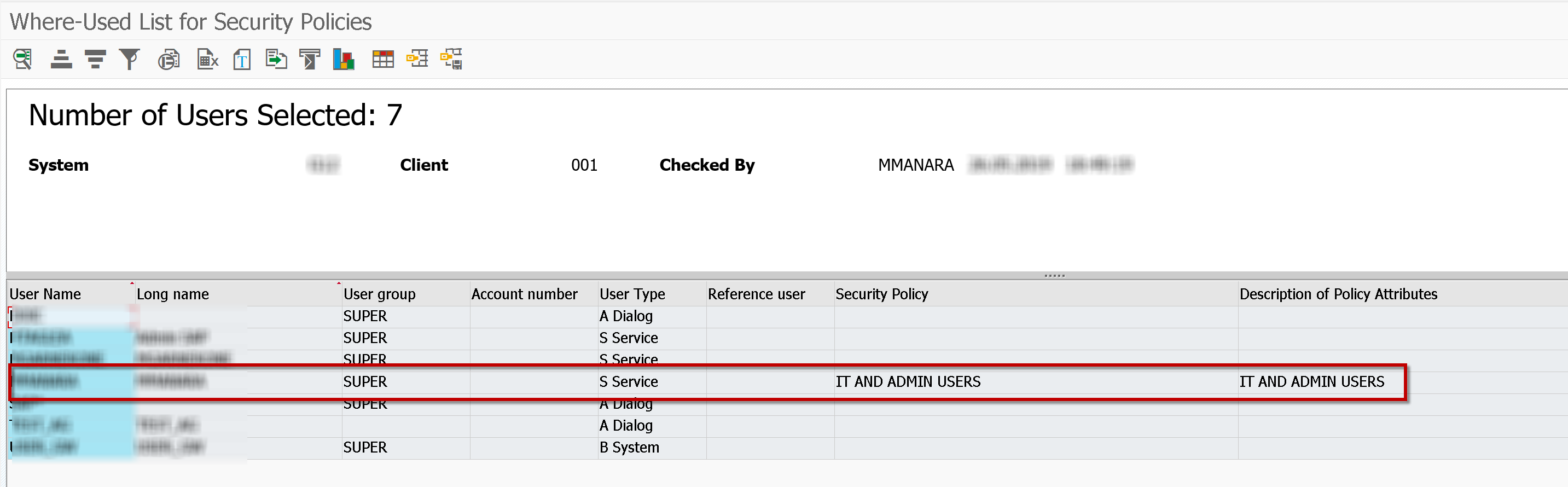

Una volta definite le security policy, queste devono essere assegnate agli utenti. Questa operazione viene fatta direttamente tramite la transazione SU01 (o le analoghe transazioni massive)

Tramite la transazione S_YI3_39000082, disponibile anche nella transazione SUIM -> Where-Used List -> Security Policies -> Users è possibile vedere gli utenti con security policy assegnate o meno.

Tramite la nota OSS 2318872 - SU01 field Security Policy is not available in field mapping è inoltre possibile gestire questo campo nel sistema GRC Access Control Access Request Management

Le security policy possono essere inoltre utilizzate per aspetti di gestione operativa del sistema. Ovvero durante manutenzioni del sistema o momenti particolari, gruppi di utenti non devono accedere al sistema. Ad esempio durante manutenzione, durante upgrade, o chiusure contabili.

Nella security policy è presente un attributo chiamato SERVER_LOGON_PRIVILEGE che permette di restringere l'accesso solo ad alcuni utenti. Il parametro può avere i seguenti valori:

- 0 - Nessuna restrizione

- 1 - Solo le utenze con security policy applicata con valore 1 possono accedere al sistema

- 2 - Gli utenti con questo valore non possono accedere al sistema (gli utenti riceveranno un messaggio "Server is currently not available (logon not permitted)"

- 3 - Logon esterni External Logon, solo chi ha il parametro 3 può accedere in questa modalità

- 4 - Logon esterni non ammessi

I logon esterni sono ad esempio le destinazioni RFC. Il relativo profilo di istanza è il seguente: login/server_logon_restriction vedi anche OSS note (1891583 - Restricting logon to the application server)

Ricordati delle utenze speciali SAP

SAP utilizza delle utenze speciali per alcuni scopi, queste utenze hanno password pubblica e nota, ecco quali sono:

- SAP*

- DDIC

- SAPCPIC

- EARLYWATCH

- TMSADM