Per poter effettuare una risk analysis nei sistemi SAP ed anche non SAP, è possibile utilizzare lo strumento SAP GRC Access Control.

Tramite il modulo Access Risk Analysis.

Come gestire il processo della Segregation Of Duties

Qui puoi trovare un nostro articolo che descrive tutti i passaggi per la gestione della SOD.

Riassunto guarda questi due video:

Parte 1 - Identificazione Rischi e Risk Analysis

Parte 2 - Remediation, Mitigation e continuous compliance

Come effettuare una risk analysis?

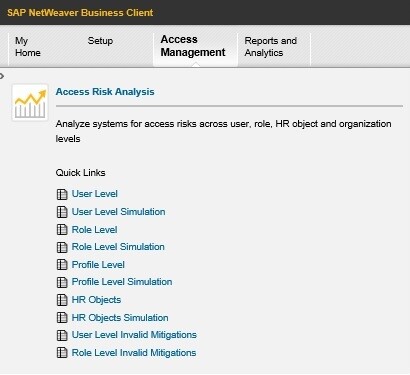

La risk analysis può essere eseguita, nella parte web del GRC Access Control (AC), tramite workcenter (le cartelline che trovi nella parte alta si chiamano work center) Access Management -> Access Risk Analysis.

La modalità di fruizione del GRC Access Control avviene tramite

- Il client SAP Netweaver Business Client. Può essere un client da installare (come se fosse la SAP GUI) oppure

- Uno specifico link web da eseguire nel browser (quindi tramite NetWeaver Business Client via HTML) oppure

- Tramite SAP FIORI Launchpad (quindi sempre tramite browser ma ad un link diverso dal precedente) GRC può anche essere fruito per alcune applicazioni via FIORI

- Un ulteriore modo per gli amministratori è via SAP GUI.

Nel caso sotto, l'immagine mostra la parte web, quindi l'opzione due sopra

L'analisi può essere eseguita a diversi livelli:

- livello di utenza,

- ruolo

- oggetti HR (Job, Posizione o unità organizzativa).

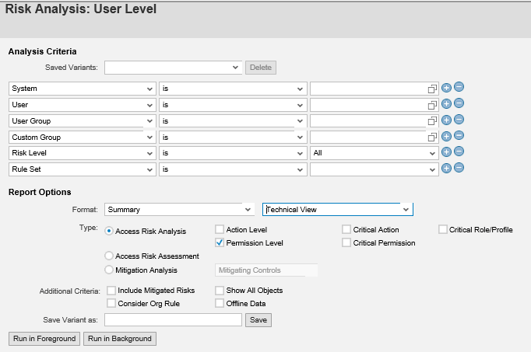

Risk Analysis User Level

La schermata è formata da due parti:

- Analysis Criteria

- Report Options

Suggerimento: collegati in inglese (le traduzioni in italiano possono essere in alcuni casi fuorvianti)

Nella sezione analisi troviamo diverse voci:

- System -> Puoi inserire il sistema o i sistemi oggetto dell'analisi. Solitamente il sistema di produzione

- User -> Puoi inserire un utente o più utenti.

- User Group -> Se vuoi limitare l'analisi solo per un gruppo utenti specifico

- Custom Group -> Permette di creare dei raggruppamenti di utenti "personalizzati" non realmente esistenti a sistema

- Risk Level -> Qui puoi decidere l'analisi da fare in termini di livelli di rischio da considerare

- Rule Set - Qui puoi selezionare la matrice delle regole da utilizzare (Risk matrix, in GRC chiamata Rule Set). Solitamente una sola

Se fai attenzione nella colonna centrale viene mostrata una voce di selezione (is) se devi analizzare più di un dato, aprendo la dentina potrai trovare (solo per alcune voci non per tutte) ulteriori selezioni es. "inizia con" oppure "selezione multipla" dove potrai, ad esempio inserire contemporaneamente più utenza da sottoporre all'analisi

Nella parte sotto a quella dell'analisi è presente la definizione dell'output e di alcuni altri criteri di analisi.

Tipologia di risk analysis:

- Action -> Effettua una analisi senza considerare oggetti autorizzativi. In questo caso è possibile siano presenti dei falsi positivi (se la matrice ragiona a livello di oggetti autorizzativi)

- Permission -> Rappresenta il tipo di analisi più completa e con minori falsi positivi (se presente in matrice il dettaglio degli oggetti autorizzativi ricercati, oltre alle transazioni - Action)

- Critical Action -> Nella matrice è possibile definire delle "transazioni" quindi Action nel linguaggio GRC critiche. Non necessariamente collegate a processi in conflitto tra loro. Se nella matrice sono presenti rischi di questo tipo è importante attivare anche questo flag

- Critical Permission -> Come sopra ma per rischi formati solo da oggetti "critici"

- Critical Role/Profile ->Nel caso in cui il profilo "SAP_ALL" o altri ruoli considerati critici siano stati esclusi dalle analisi (con questo flag è possibile fare in modo che siano considerati)

GRC AC offre molteplici viste (Format) di output della Risk Analysis. Eseguendo per esempio la risk analysis a livello di utente, il formato:

- Summary mostra i rischi rilevati per ciascun utente, con il dettaglio delle transazioni in conflitto tra di loro ed eventuale controllo mitigante assegnato

- Detail è la vista più dettagliata e tecnica tra quelle presenti. Mostra i rischi rilevati per ciascun utente con dettaglio delle function e le action (transazioni/App) in conflitto tra di loro, con i relativi oggetti autorizzativi. Inoltre, evidenzia anche gli eventuali controlli mitiganti assegnati per ogni rischio ed i ruoli in cui sono contenute le action e gli oggetti autorizzativi. Molto utile in ottica di remediation

- Management Summary mostra il dettaglio dei rischi rilevati per ciascun utente, con eventuali controlli mitigativi assegnati

- Executive Summary è la vista più ad alto livello di quelle presenti. Mostra i rischi rilevati con numero di violazioni per ciascun rischio ed eventuali mitigazioni. Non è possibile da questa vista, mitigare il rischio (in quanto nell'output non vi è il legame utente-rischio)

Le prime due viste, indicano (se viene eseguita la Action Usage Synch) se il rischio è realmente esercitato oppure no. Questo se è attiva la lettura delle statistiche di utilizzo dai sistemi target (quelli oggetto dell'analisi).

Per tutti i formati sopra, la vista può essere:

- Technical view utilizzata generalmente per il personale più tecnico (es. ICT), dove non vengono riportate le descrizioni degli oggetti (es. rischio, function, nome utente ecc)

- Business view utilizzata generalmente per il Business, dove vengono riportate le descrizioni per ciascun campo.

- Remediation view non attiva di default. Permette di visualizzare alcuni dettagli aggiuntivi (es. se viene eseguita una Risk Analysis sui ruoli, permette di visualizzare tutte le transazioni ed oggetti autorizzativi contenuti al suo interno), di assegnare un controllo mitigante o di creare direttamente una access request (es. se viene eseguita una Risk Analysis su utenti, per la rimozione di un ruolo)

Una volta completata la selezione, puoi premere su run in foreground o background. Nel primo caso dovrà attendere fino alla fine della elaborazione. Nel secondo caso sarà creato una job, che potrai vedere in un secondo momento (da usare se il numero di utenti è elevato o ci sono molte violazioni).

Per vedere i risultati della risk analysis eseguita in background dovrà andare nella voce Background Job nel work center Access Management.

Offline Risk Analysis

Al fine di eseguire una risk analysis completa su tutte le utenze/ruoli, GRC offre la possibilità di analizzare tutti i dati analizzandoli via batch. Questa funzionalità in GRC viene chiamata Batch Risk Analysis o anche Offline Risk Analysis.

Ma che differenza c'è con la Risk Analysis online?

- Il tempo di lettura dei risultati generati dalla Batch Risk Analysis è minore, non essendo in real-time

- La Batch Risk Analysis contenere dati non aggiornati in quanto non è in real-time (dipende dalla data di esecuzione)

- I risultati della Batch Risk Analysis possono essere visualizzati direttamente via web (tramite la videata sopra con spunta su Offline Data oppure nel workcenter Report & Analytics), oppure via GUI