Un milione di installazioni SAP a rischio? È davvero così?

Di cosa si tratta? Una vulnerabilità SAP nota? Cosa devi controllare?

SAP Exploits

Cosa significa exploits? Nella sicurezza informatica si tratta di un modo per sfruttare un bug o vulnerabilità del sistema per bypassare dei controlli. Ottenendo quindi accessi amministrativi o accessi ai dati, direttamente o indirettamente.

Sfruttando quindi questa debolezza è possibile lasciare aperta una porta che può essere sfruttata per usi non leciti nel breve o medio periodo.

Da chi arriva la notizia?

Una grande risonanza la pubblicazione da parte di Onapsis, società specializzata nella ricerca di vulnerabilità dei software ERP (non solo SAP) produttrice inoltre di software (Onapsis Security Platform) per controllare la security dei sistemi ERP (vulnerabilità, patching, configurazioni non corrette) compresi i sistemi SAP.

Qual è la differenza tra audit e vulnerability? Leggi qui!

Si tratta di un zero-day exploit?

Una volta scoperta pubblicamente la vulnerabilità, ovvero quando viene resa nota, esistono diversi scenari:

- il fornitore del prodotto ha già rilasciato una patch, un aggiornamento o apportato delle correzioni al prodotto

- il fornitore del prodotto/servizio deve attivarsi per porvi rimedio

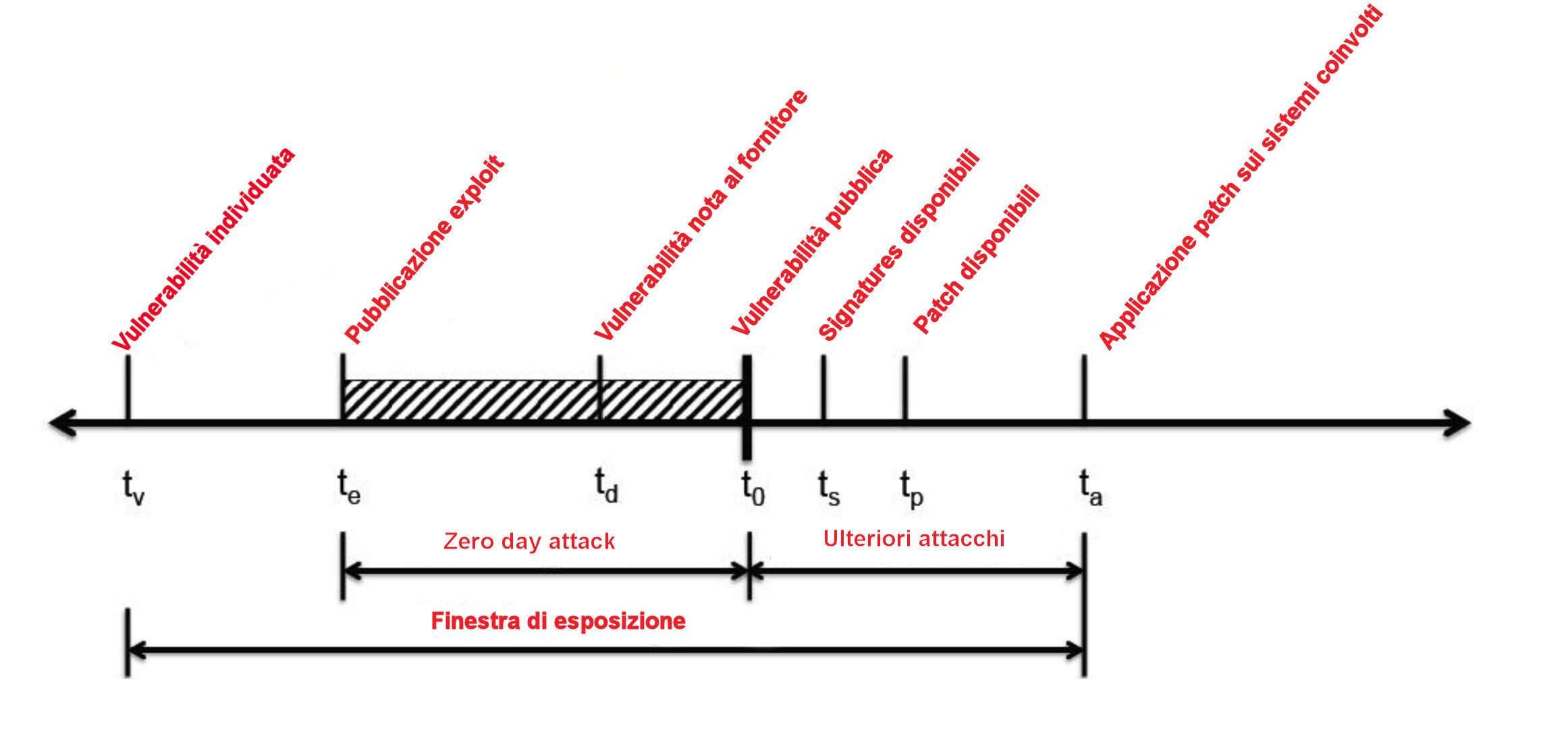

Nel caso in cui non ci sia una mitigazione pronta inizia un conteggio, partendo dal giorno zero (ovvero dove la vulnerabilità è nota ma non ci sono mitigazioni) in avanti.

La finestra di esposizione parte chiaramente dalla scoperta della vulnerabilità fino alla sua completa mitigazione (fonte immagine)

Come può avvenire la mitigazione?

La mitigazione della vulnerabilità può avvenire in diversi modi quindi:

- aggiornamento del sistema (patch o aggiornamenti di release)

- modifica di configurazioni del sistema

- dismissione del sistema (es. nel caso in cui non sia più supportato)

A cosa fa riferimento la notizia?

La notizia fa riferimento all'applicazione delle Access Control List a protezione di alcuni dei servizi disponibili in SAP ad esempio SAP Gateway e SAP Message Server e SAP Router.

Esistono infatti delle specifiche configurazioni che permettono di controllare chi può avere accesso a questi servizi (quali macchine). L'elenco delle macchine "di fiducia" deve essere inserito in queste configurazioni per evitare che altre macchine non autorizzate possano accedervi.

Qui puoi trovare il rapporto del CERT.

Chi è il CERT? Si tratta del Computer Emergency Response Team, ne esiste uno anche italiano (CERT Italia). Nel caso del link precedente il CERT è quello statunitense.

Cosa fare tecnicamente:

- Riduci gli accessi al message server SAP, vedi profilo d'istanza: SAP OSS 1408081 e 821875. ACL per il SAP gateways (

gw/acl_modee secinfo) e Message Servers (ms/acl_info) - Abilita la crittografia nelle comunicazioni SAP

- Verifica l'esposizione di questi servizi su internet

Desideri parlare di vulnerabilità dei sistemi SAP a 360 gradi? Registrati a questo evento!

Desideri fare un audit o vulnerability dei tuoi sistemi? Contattaci qui sotto!